Шифрование позволяет защитить данные в случае утери компьютера, передачи устройства в чужие руки. Шифрование можно использовать для всего диска компьютера, а так же отдельных папок и файлов. При необходимости можно шифровать внешние диски и флешки.

¶ Метод шифрования LUKS

Шифрование дисков в Uncom OS на уровне системы выполняется с использованием протокола LUKS (Linux United Key Setup) — наиболее популярнным на данный момент методом блочного шифрования в среде Linux. Фактически все зашифрованные данные находятся на отдельном физическом разделе. Для доступа к данным пользователю необходимо ввести пароль, установленный при шифровании диска. Безопасность обеспечивается алгоритмом LUKS, который и определяет, в каком порядке выполнять действия с защищенным диском/разделом.

Шифровать можно не только разделы и физические диски, но и сьемные носители, а также файлы и папки. Такое шифрование выполняется с использованием Терминала и требует понимания логики совершаемых действий, поэтому просим относиться к их выполнению с максимальной осторожностью.

¶ Шифрование диска при установке системы

Шифрование диска при установке системы позволяет полностью защитить диск и данные пользователя. При каждой загрузке системы сначала будет запрашиваться специальный пароль, который пользователь устанавливает в процессе установки системы.

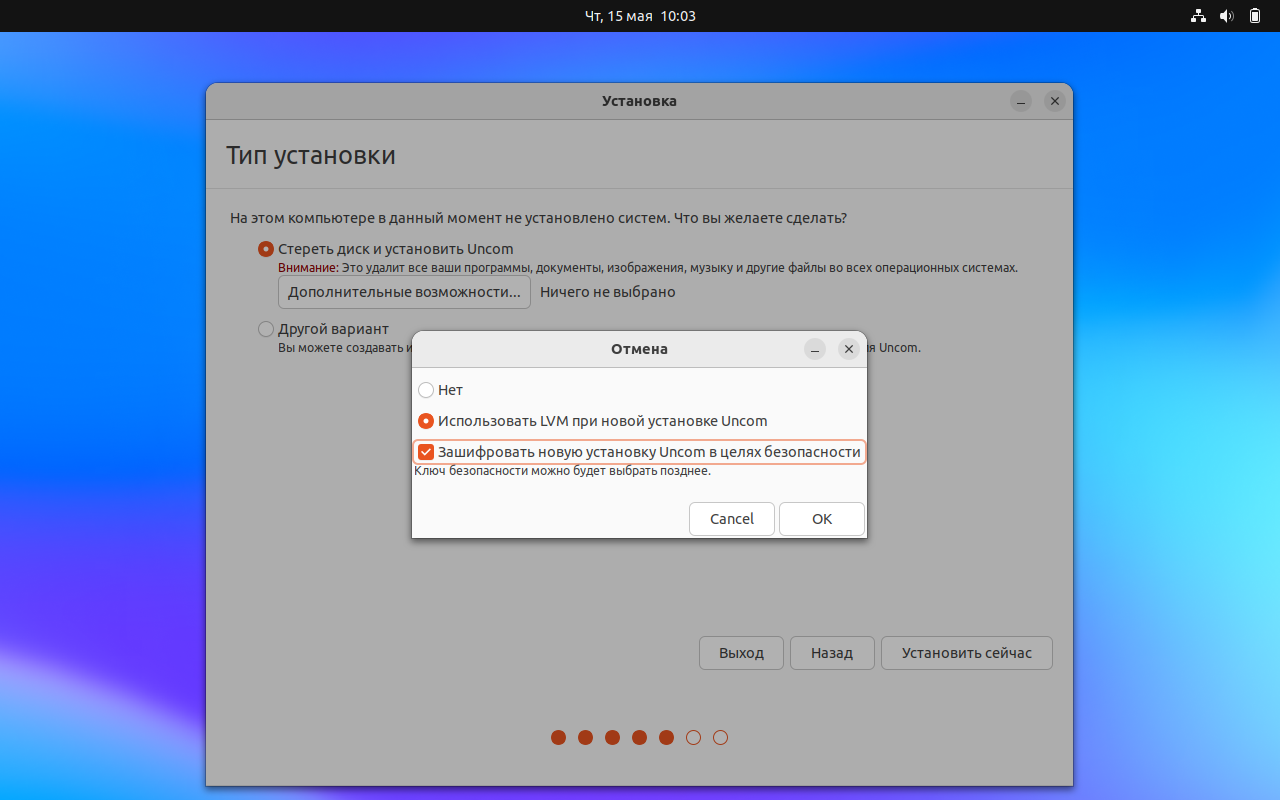

Наиболее простой способ зашифровать системный диск — это шифрование при установке системы. Установщик Uncom OS предлагает зашифровать диск системы в контекстном меню, отображающимся в процессе установки. Нужно выбрать пункт «Использовать LVM», и в меню выбрать пункт «Зашифровать диск».

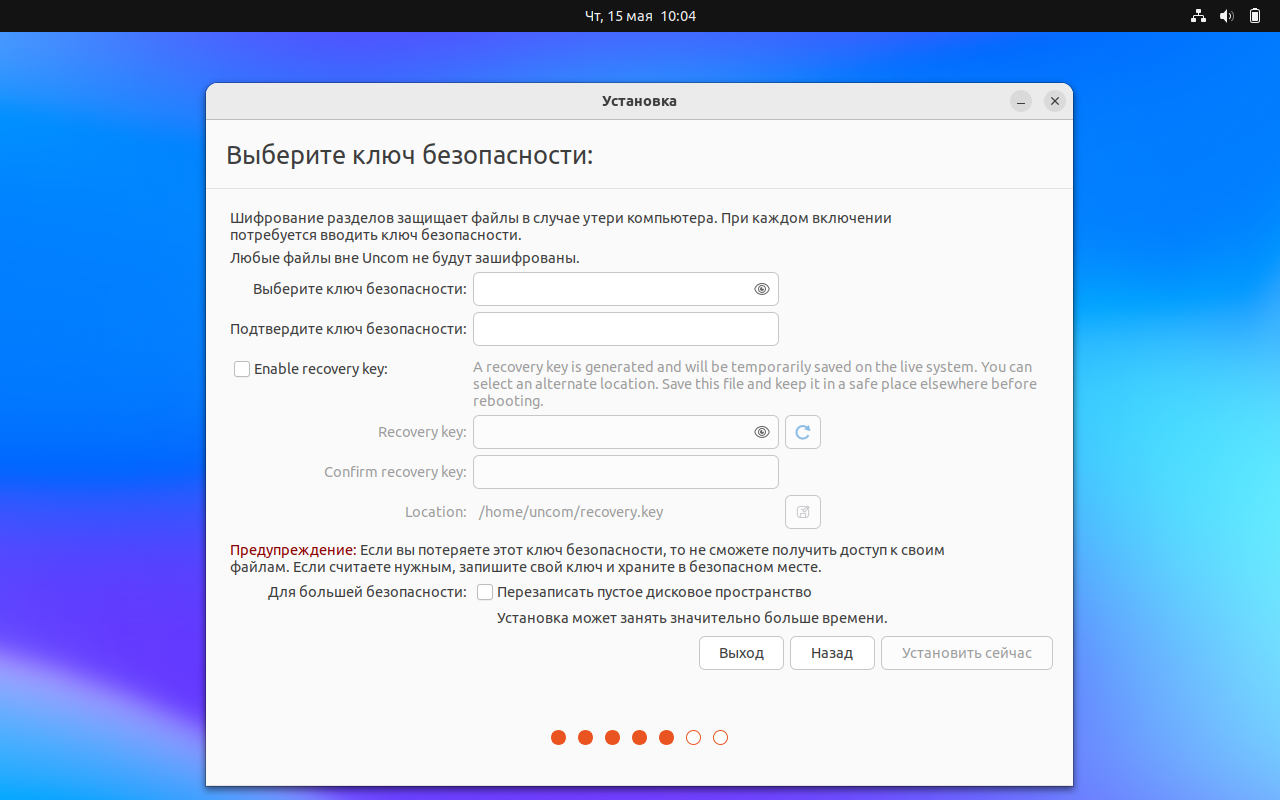

После этого Вам нужно лишь ввести пароль, которым Вы будете шифровать диск.

Также рекомендуем Вам сохранить ключ восстановления, который будет необходимо ввести для получения доступа к зашифрованному диску в случае, если пароль был забыт.

В дальнейшем при Запуске система будет запрашивать пароль от зашифрованного диска. В случае утери пароля и ключа восстановления Вы не сможете получить доступ к зашифрованным данным.

¶ Шифрование раздела и дисков в утилите Диски

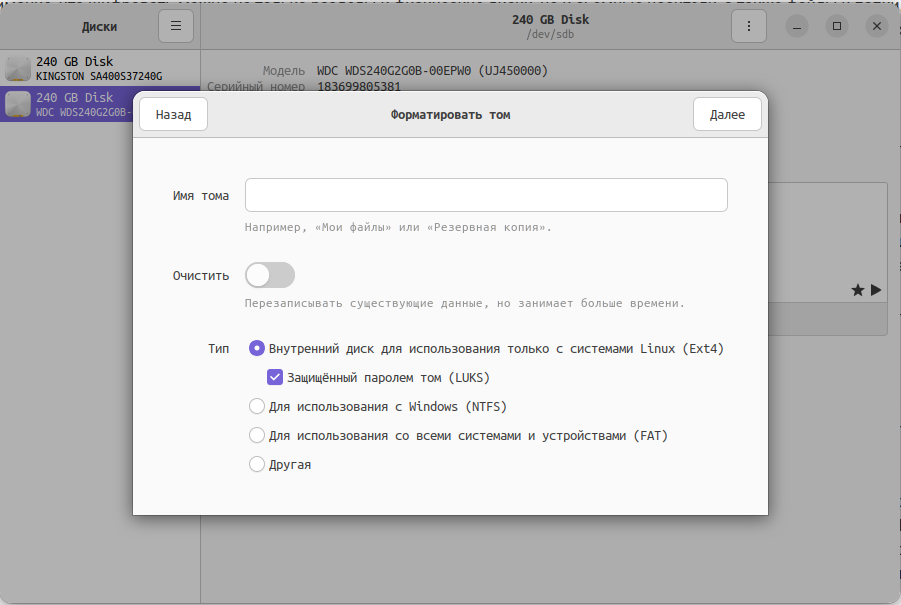

Шифрование на установленной системе через утилиту Диски позволяет защитить данные на жестких дисках, разделах и внешних носителях, таких, как флешки и сьемные диски.

Наиболее удобным способом шифрования дисков и разделов в Uncom OS является шифрование через приложение Диски. В данном приложении нужно выбрать нужный раздел/носитель и стереть его. При выполнении данного действия можно создать новый том с шифрованием LUKS (указывается при выборе типа форматирования)

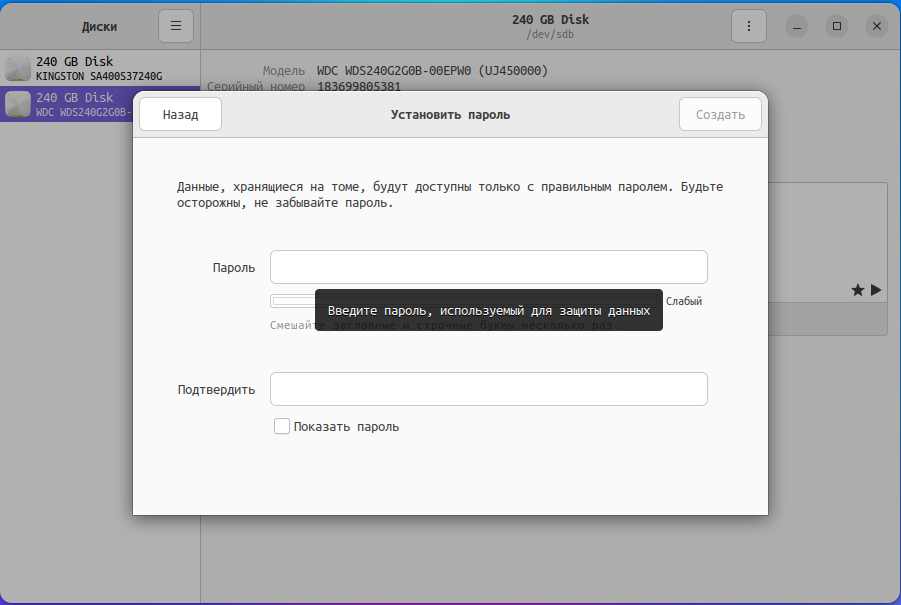

После этого нужно будет ввести пароль, которым будет зашифрован диск.

Также можно сохранить ключ его восстановления. Теперь, для получения доступа к данному диску (его монтированию) в системе необходимо будет ввести пароль от него.

¶ Шифрование дисков и носителей через Терминал

Терминал является наиболее обширным инструментом для шифрования в Uncom OS, но при его использовании будьте осторожны! Не верные действия могут привести к необратимым последствиям для работоспособности системы.

Для шифрования используется утилита CryptSetup

Команда имеет вид:sudo cryptsetup -y -v luksFormat /dev/диск

Где «диск» – наименование Вашего физического диска/раздела в системе

Создадим шифрованный раздел на примере раздела sda1. Для этого введем в Терминале следующую команду:

sudo cryptsetup -y -v luksFormat /dev/sda1

После выполнения данной команды и подтверждения действия все данные будут стерты, а диск отформатирован и зашифрован. При этом необходимо будет задать пароль доступа к зашифрованному диску.

Ссоздание зашифрованного раздела завершено.

¶ Шифрование файлов

Утилита GNU Ptivacy Guard (GPG) позволяет шифровать отдельные файлы. Для этого нужно выполнить команду, которая имеет синтаксис:$ gpg опции файл параметры

Опции указывает что необходимо сделать с файлом, как это сделать и какие возможности использовать. Ниже перечень вариантов Опции:

-h - вывести справку по утилите;

-s, --sign - создать цифровую подпись, эта опция используется вместе с другими опциями для шифрования;

--clearsign - подписать незашифрованный текст;

-e, --encrypt - зашифровать данные, с помощью ключа;

-с, --symmetric - зашифровать данные, с помощью пароля;

-d, --decrypt - расшифровать данные, зашифрованные с помощью ключа или пароля;

--verify - проверить подпись;

-k, --list-keys - вывести доступные ключи;

--list-sigs - вывести доступные подписи;

--fingerprint - вывести все ключи вместе с их отпечатками;

--delete-key - удалить ключ;

--delete-secret-key - удалить секретный ключ;

--export - экспортировать все ключи;

--export-secret-keys - экспортировать все секретные ключи;

--import - импортировать ключи;

--send-keys - отправить ключи на сервер, должен быть указан сервер ключей;

--recv-keys - получить ключи от сервера ключей;

--keyserver - указать сервер ключей;

--fetch-keys - скачать ключи;

--gen-key - создать ключ;

--sign-key - подписать ключ;

--passwd - изменить пароль для ключа.

Для того, чтобы зашифровать файл, нужно ввести команду:gpg –c имя_файла

Нужно будет ввести пароль, который будет использоваться для расшифровки файла, а также подтвердить действие.

Для расшифровки требуется обратиться к файлу .gpg, который создается в дополнение к зашифрованному файлу:

Gpg имя_файла.gpg

Нужно ввести пароль к зашифрованному файлу, который Вы установили, и после этого Вы получите доступ к нему

Рассмотрим дополнительный вариант для привязки устройства к пользователю (есть также возможность разместить несколько пользователей на одном устройстве каждый со своим ключом), для этого заменим пароль для расшифровки LUKS-тома на специальный файл — ключевой файл. Этот файл будет выполнять роль "электронного ключа". Тот, у кого есть этот файл, сможет расшифровать диск.

- Создаем ключевой файл со случайным содержимым

$ sudo dd if=/dev/urandom of=/root/ivanov_luks.key bs=4096 count=1 - Задаем строгие права на файл, чтобы его могли читать только root-пользователь

$ sudo chmod 400 /root/ivanov_luks.key - Создание зашифрованного LUKS-контейнера с использованием ключевого файла

$ sudo cryptsetup luksFormat /dev/sdb1 /root/ivanov_luks.key - Открытие (расшифровка) тома с помощью ключевого файла

$ sudo cryptsetup luksOpen /dev/sdb1 ivanov_volume --key-file /root/ivanov_luks.key - Создаем файловую систему (например, ext4).

$ sudo mkfs.ext4 /dev/mapper/ivanov_volume - Монтируем том в нужную директорию.

$ sudo mkdir -p /mnt/secure_ivanov

$ sudo mount /dev/mapper/ivanov_volume /mnt/secure_ivanov - Настраиваем права для пользователя ivanov

$ sudo chown ivanov:ivanov /mnt/secure_ivanov

Теперь можно перейти в директорию /mnt/secure_ivanov и работать с файлами от имени ivanov, файловая система защищена персональным ключом

¶ Шифрование папок

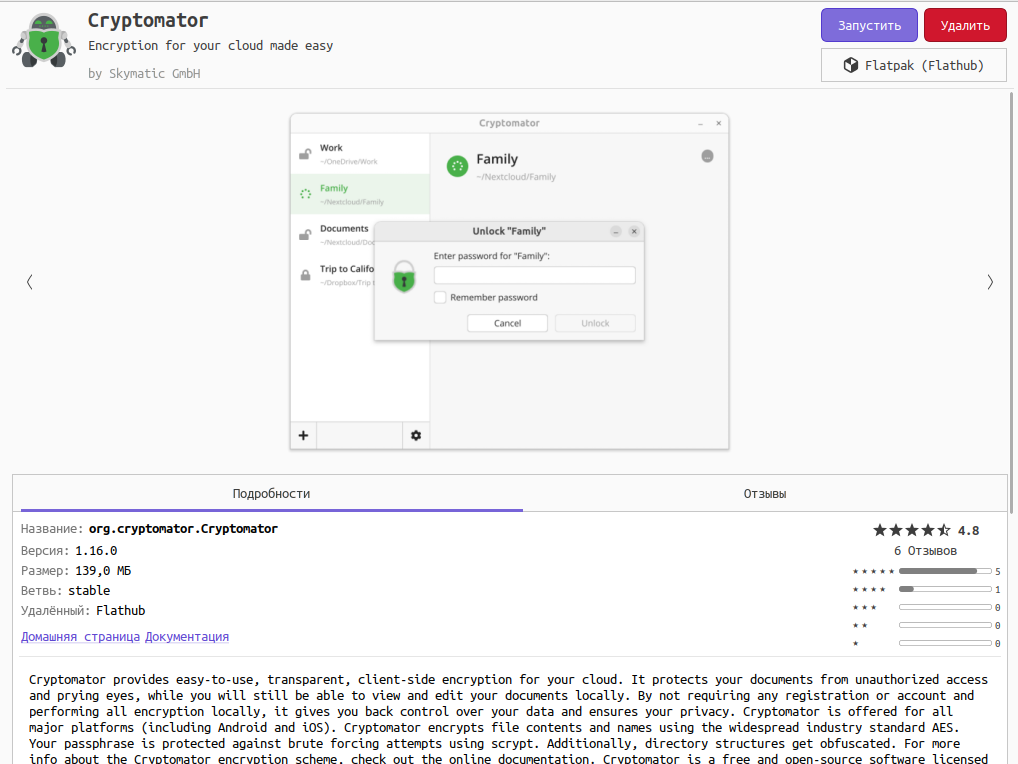

Для защиты данных в папках рекомендуем использовать приложение Cryptomator, которое доступно для загрузки в Магазине приложений.

Cryptomator работает по принципу контейнера – создается защищенное паролем хранилище, в котором Вы можете хранить свои файлы. Для получения доступа к хранилищу нужно запустить приложение и ввести свой пароль, а после завершения работы с файлами снова заблокировать данные. По сути, работа Cryptomator схожа с механизмом скрытых папок, находящихся под паролем, за исключением того, что Cryptomator надежно шифрует данные внутри хранилища – злоумышленник не сможет получить доступ к данным, подключившись к ПК с внешнего диска или флешки с другой ОС/файловой системой.

Cryptomator может шифровать как локальные файлы и папки, так и находящиеся на удаленных дисках.